Shodan (Suchmaschine)

| Shodan | |

| Computer-Suchmaschine | |

| Sprachen | Englisch |

|---|---|

| Registrierung | optional |

| Online | seit 2009 |

| https://www.shodan.io | |

Shodan ist eine Computer-Suchmaschine. Sie ermöglicht Benutzern, bestimmte Arten von Computern und Diensten (Webcams, Router, Server usw.), die mit dem Internet verbunden sind, über eine Reihe von Filtern zu finden. Sie wird auch als Suchmaschine von Service-Bannern bezeichnet, die Metadaten der Server an den Client zurücksendet.[1] Die dabei gesammelten Daten enthalten meist Informationen über die Serversoftware, unterstützte Optionen, eine Begrüßungsseite oder ähnliches, die der Server in seiner Interaktion mit dem Client übermittelt.

Shodan sammelt Daten meist auf Webservern (HTTP/HTTPS über die Ports 80, 8080, 443, 8443), sowie FTP (Port 21), SSH (Port 22), Telnet (Port 23), SNMP (Port 161), SIP (Port 5060),[2] und Real Time Streaming Protocol (RTSP, Port 554). Letztere werden regelmäßig für den Zugriff auf Webcams und deren Videostream verwendet.[3]

Shodan wurde 2009 vom Softwareentwickler John Matherly ins Leben gerufen, der 2003[4] die Idee der Suche nach mit dem Internet verbundenen Geräten konzipiert hat.[5] Der Name Shodan ist ein Hinweis auf SHODAN, die künstliche Intelligenz aus der Videospiel-Serie System Shock.[4]

Hintergrund

Die Webseite startete als Matherlys Heimprojekt aufgrund der Tatsache, dass eine große Anzahl von Geräten und Computersystemen mit dem Internet verbunden sind.

Shodan wurde seitdem eingesetzt, um Systeme mit niedrigen Sicherheits-Vorkehrungen zu finden, einschließlich Steuerungssystemen für kritische Infrastruktur wie Wasseranlagen, Stromnetzen und Kraftwerken.[5][6] Viele Geräte verwenden triviale Authentifizierungskriterien, wie den Benutzernamen „admin“ und Passwörter wie „1234“. In vielen Fällen ist die einzige Software, die benötigt wird, um eine Verbindung zu diesen Systemen herzustellen, ein beliebiger Webbrowser.[6]

Mediale Berichterstattung

Im Mai 2013 veröffentlichte CNN Money einen Artikel, in dem beschrieben wird, wie SHODAN zum Auffinden von Systemen im Internet verwendet werden kann, bei deren Beeinflussung Gefahr bestehen kann, einschließlich Ampelsteuerungen. Darin wurden u. a. Screenshots dieser Systeme mit dem Warnbanner „DEATH MAY OCCUR !!!“ (Kann Tod verursachen) beim Verbindungsaufbau gezeigt.[7]

Im September 2013 wurde in einem Forbes-Artikel auf Shodan verwiesen. In diesem wurde behauptet, dass es verwendet wurde, um die Sicherheitslücken in Überwachungskameras von TRENDnet zu finden.[8] Am nächsten Tag folgte ein zweiter Artikel von Forbes über die Art der Dinge, die mit Shodan gefunden werden können. Dazu gehörten Caterpillar-Lkw, deren Onboard-Überwachungssysteme zugänglich waren, Heizungs- und Sicherheitskontrollsysteme für Banken, Universitäten und Unternehmen, Überwachungskameras und fötale Herzmonitore.[9]

Im Januar 2015 wurden Vor- und Nachteile von Shodan in einem Artikel bei CSO Online[10] diskutiert. In diesem Artikel wurde die Meinung von Hagai Bar-El veröffentlicht, wonach Shodan der Öffentlichkeit tatsächlich einen guten Dienst leiste, obwohl es anfällige Geräte hervorhebt. Diese Perspektive wird auch in einem seiner Essays beschrieben.[11]

Im Dezember 2015 berichteten verschiedene Nachrichtenagenturen, darunter Ars Technica, dass ein Sicherheitsforscher Shodan benutzt hätte, um auf Tausenden von Systemen verfügbare MongoDB-Datenbanken zu ermitteln, darunter auch eine von Kromtech, dem Entwickler des Mac-Sicherheitstools MacKeeper. Dabei wäre es möglich gewesen, auf Daten von 13 Millionen Nutzern zuzugreifen.[12]

Benutzung

Die Website durchsucht das Internet nach öffentlich zugänglichen Geräten, die über mindestens einen offenen Port verfügen.[13] Shodan liefert derzeit zehn Ergebnisse an Benutzer ohne und 50 an diejenigen mit einem Benutzerkonto. Wenn Benutzer die Beschränkung entfernen möchten, müssen sie einen Grund angeben und eine Gebühr entrichten.[6] Die primären Nutzer von Shodan sind Internetsicherheitsspezialisten, Forscher und Strafverfolgungsbehörden.

Automatisierte Suchwerkzeuge

Bulk-Suche und Verarbeitung von SHODAN-Abfragen können mit SHODAN Diggity[14][15] (Teil der SearchDiggity, Bishop Fox’s kostenloser Sammlung von Suchmaschinenangriffstools) durchgeführt werden. Das kostenlose Tool bietet eine einfach zu bedienende Scan-Schnittstelle über die SHODAN API.[16]

SHODAN Diggity liefert eine komfortable Liste von 167 Suchanfragen in der SHODAN-Hacking-Datenbank (SHDB), einer vorgefertigten Wörterbuchdatei, mit.[17] Sie unterstützt verschiedene Technologien wie Webcams, Drucker, VoIP-Geräte, Router, Toaster, Switches und sogar SCADA/Industrieanlagensteuerungen (ICS), um nur einige zu nennen.

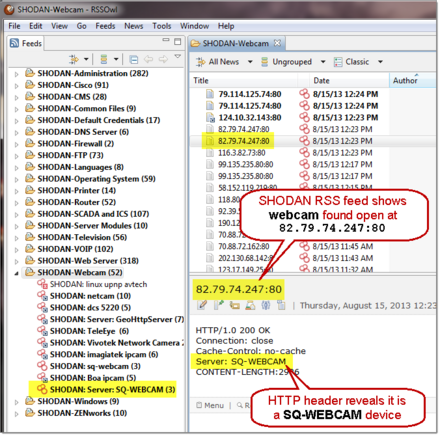

Fortlaufende Überwachung über RSS Feeds

SHODAN Hacking Alerts[18] sind Live-Meldungen per RSS-Feeds über anfällige Systeme, die regelmäßig Suchergebnisse aus der SHODAN-Suche liefern. Die kostenlosen Defensive Tools von Bishop Fox integrieren SHODAN-Daten in die eigenen Sicherheitswarnungen, indem sie die Funktion nutzen, SHODAN-Suchergebnisse in RSS-Feeds umzuwandeln, indem sie &feed=1 an gemeinsame SHODAN-Abfrage-URLs anfügen. Als Beispiel: http://www.shodanhq.com/?q=Default+Password&feed=1

Diese freien Benachrichtigungen über RSS können dazu verwendet werden, eine ständige Überwachung von SHODAN-Ergebnissen für alle neuen Sicherheitsrisiken im Zusammenhang mit Organisationen durchzuführen. Sie sind Teil der freien defensiven Tool-Suite des Google-Hacking-Diggity-Projekts,[19] die eine Art von Intrusion Detection System für Suchmaschinen-Hacking (einschließlich Ergebnissen von SHODAN, Google, Bing usw.) bilden.

Literatur

- Chris Baraniuk, The internet of unprotected things, New Scientist Nr. 3073, (eng.) Interview mit John Mattherly

Weblinks

- shodan.io Startseite von Shodan

Einzelnachweise

- ↑ SHODAN Help. SHODAN, archiviert vom am 20. Januar 2013; abgerufen am 21. Juni 2013.

- ↑ SHODAN FAQ. SHODAN, archiviert vom am 28. Februar 2010; abgerufen am 21. Juni 2013.

- ↑ Shodan: The IoT search engine for watching sleeping kids and bedroom antics. zdnet.com.

- ↑ a b Robert O’Harrow Jr.: Search engine exposes industrial-sized dangers. In: The Sydney Morning Herald. 3. Juni 2012 (com.au).

- ↑ a b Robert O’Harrow Jr.: Cyber search engine Shodan exposes industrial control systems to new risks. In: The Washington Post. 3. Juni 2012 (washingtonpost.com [abgerufen am 8. April 2013]).

- ↑ a b c David Goldman: Shodan: The scariest search engine on the Internet. CNNMoney, 8. April 2013, abgerufen am 3. Dezember 2016.

- ↑ David Goldman: Shodan finds the Internet’s most dangerous spots. CNNMoney, 2. Mai 2013, abgerufen am 21. Juni 2013.

- ↑ Kashmir Hill: Camera Company That Let Hackers Spy On Naked Customers Ordered By FTC To Get Its Security Act Together. Abgerufen am 17. Oktober 2013.

- ↑ Kashmir Hill: The Crazy Things A Savvy Shodan Searcher Can Find Exposed On The Internet. Abgerufen am 17. Oktober 2013.

- ↑ Shodan exposes IoT vulnerabilities. Abgerufen am 13. Januar 2015.

- ↑ Shodan makes us all more secure. Abgerufen am 13. Januar 2015.

- ↑ Andrii Degeler: 13 million MacKeeper users exposed after MongoDB door was left open. Abgerufen am 15. Dezember 2015.

- ↑ Martin Brinkmann: Shodan, a search engine for vulnerable Internet devices. In: ghacks.net. 9. April 2013, abgerufen am 9. April 2013.

- ↑ Francis Brown, Rob Ragan: Tenacious Diggity: Skinny Dippin’ in a Sea of Bing. DEF CON 20, 29. Juli 2012, archiviert vom am 13. Juli 2012.

- ↑ SHODAN Diggity. Bishop Fox, abgerufen am 21. Juni 2013.

- ↑ SHODAN Developer API. SHODAN, abgerufen am 21. Juni 2013.

- ↑ SHODAN Diggity. Bishop Fox, abgerufen am 21. Juni 2013.

- ↑ SHODAN Hacking Alerts. Bishop Fox, abgerufen am 21. Juni 2013.

- ↑ Google Hacking Diggity Project. Bishop Fox, abgerufen am 21. Juni 2013.

Auf dieser Seite verwendete Medien

Autor/Urheber: Tastic007, Lizenz: CC BY-SA 3.0

SHODAN Hacking Alerts - RSS Feeds - by Bishop Fox

http://www.bishopfox.com/resources/tools/google-hacking-diggity/defense-tools/#shodan-hacking-alerts

New, live vulnerability RSS feeds based on results from the popular SHODAN hacking search engine.

Bishop Fox incorporates SHODAN data into its defense alerts by utilizing the feature to turn SHODAN search results into RSS feeds by appending &feed=1 to common SHODAN query URLs. As an example: http://www.shodanhq.com/?q=Default+Password&feed=1Autor/Urheber: Tastic007, Lizenz: CC BY-SA 3.0

SHODAN Diggity - part of SearchDiggity search engine hacking tool by Bishop Fox

http://www.bishopfox.com/resources/tools/google-hacking-diggity/attack-tools/

SHODAN Diggity provides an easy-to-use scanning interface to the popular SHODAN hacking search engine, and comes equipped with convenient list of 167 search queries ready in a pre-made dictionary file, known as the SHODAN Hacking Database (SHDB).