Kryptanalyse der Lorenz-Maschine

Die Kryptanalyse der Lorenz-Maschine, Deckname Tunny[1] („Thunfisch“), erlaubte den Briten im Zweiten Weltkrieg das „Mitlesen“ des hochgeheimen strategischen Nachrichtenverkehrs der deutschen Wehrmacht. Die daraus gewonnenen teilweise kriegswichtigen nachrichtendienstlichen Informationen wurden von den Alliierten als „Ultra“-geheim klassifiziert.

Vorgeschichte

Ab Juni 1941 begann die deutsche Wehrmacht, ihre Fernschreibverbindungen zwischen den obersten Kommandostellen durch eine hierzu neuentwickelte Schlüsselmaschine, genannt Schlüssel-Zusatz 40 (SZ 40), zu sichern. Oberhalb der für die taktische Kommunikation weiterhin genutzten Enigma-Maschine diente er zur Verschlüsselung des strategischen Nachrichtenverkehrs, insbesondere zwischen dem Oberkommando des Heeres (OKH), mit Sitz in Wünsdorf nahe Berlin, und den Armeeoberkommandos (AOK) in Städten wie Wien, Rom, Paris, Athen, Kopenhagen, Oslo, Königsberg, Riga, Belgrad, Bukarest und Tunis.

Einbruch

Bereits in der zweiten Jahreshälfte 1940 hatten britische Abhörstellen (Y Stations) deutschen Funkfernschreibverkehr bemerkt, der sich deutlich hörbar vom gewohnten Klang der Morsezeichen unterschied, und gaben ihm zunächst die Spitznamen new music („neue Musik“) und NoMo für No Morse („Kein Morse“). Etwas später wurden Funksendungen dieser Art unter dem Decknamen Fish („Fisch“) zusammengefasst. Aufgrund mangelnder Kapazität und Ressourcen wurden diese Nachrichten zunächst nur mit niedriger Priorität verfolgt und konnten nicht entziffert werden.

Am 30. August 1941 jedoch zeichneten sie eine Sendung von etwa 4000 Zeichen Länge auf, die über die Funkfernschreibstrecke von Athen nach Wien geschickt wurde. Nachdem der Empfänger in Wien diese nicht korrekt lesen konnte, bat er mithilfe einer kurzen Klartextnachricht die Gegenstelle in Athen darum, die Sendung zu wiederholen. Dies geschah, was die Briten, die aufmerksam zuhörten, genau verfolgen konnten. Dabei unterliefen dem Funker in Athen zwei Fehler.

Erstens benutzte er den „verbrauchten“ Schlüssel, mit dem er die erste Nachricht verschlüsselt hatte, ein zweites Mal, nun auch für die Wiederholung. Dies war verboten. Ein Schlüssel durfte aus Sicherheitsgründen nur ein einziges Mal benutzt und danach nicht wiederverwendet werden. Dies allein hätte noch keine fatalen Konsequenzen gehabt, denn so hätten die Briten allenfalls zweimal den identischen Geheimtext aufzeichnen können, ohne danach mehr zu wissen als bei einmaliger Aufzeichnung. Aber dem Nachrichtensoldaten unterlief noch ein zweiter Fehler.

Vermutlich aus Bequemlichkeit gab er beim zweiten Mal den Klartext nicht identisch wie beim ersten Mal in den Fernschreiber ein, sondern leicht gekürzt. Gleich zu Beginn der Nachricht schrieb er nicht SPRUCHNUMMER wie beim ersten Mal, sondern er kürzte das Wort nun ab und schrieb nur SPRUCHNR. Dadurch unterschieden sich ab dieser Stelle die beiden Geheimtexte charakteristisch, während die Klartexte danach nahezu identisch weitergingen. Den Deutschen fiel dies nicht weiter auf, für die Briten jedoch war es ein „gefundenes Fressen“. Nun waren sie im Besitz eines sogenannten depth, also von zwei unterschiedlichen Geheimtexten, denen zwei nahezu identische, jedoch leicht verschobene Klartexte zugrunde lagen, die beide mit identischem Schlüssel verschlüsselt worden waren. (In der deutschen Fachsprache wird dieser Fall auch als „Klartext-Klartext-Kompromiss“ bezeichnet.)

Dieses unfreiwillige „Geschenk“ der Deutschen erlaubte dem britischen Codebreaker John Tiltman (1894–1982) im englischen Bletchley Park (B.P.)[3] den entscheidenden ersten Einbruch in den SZ 40. In wochenlanger Handarbeit glückte es ihm, die leicht „phasenverschobenen“ und nahezu identischen beiden Klartexte zu ermitteln.[4] Dazu bildete er die Differenz der beiden abgefangenen Funksprüche und versuchte, wahrscheinliche Worte einzusetzen. Dadurch gelang es ihm, nicht nur die Klartexte, sondern vor allem ein viertausend Zeichen langes Teilstück des „pseudozufälligen“ Schlüssels zu rekonstruieren. Dies führte letztendlich zur Bloßstellung der logischen Struktur des Schlüssel-Zusatzes. So erwiesen sich die genannten zwei Fehler in Kombination als fatal für die deutsche Seite, ohne dass sie es wusste oder auch nur ahnte.

Analyse

Trotz der beeindruckenden Leistung, die Tiltman vollbracht hatte, indem er nicht nur die beiden Klartexte, sondern vor allem ein viertausend Zeichen langes Teilstück des pseudozufälligen Schlüssels rekonstruieren konnte, waren die Briten noch weit davon entfernt, Tunny-Funksprüche regelmäßig zu brechen. Hierzu war es vor allem nötig, zunächst die innere Struktur der deutschen Maschine aufzuklären. Nachdem dies durch die Forschungsabteilung von B.P. einige Zeit lang vergeblich versucht worden war, bekam im Oktober 1941 der damals 24-jährige Mathematiker Bill Tutte (1917–2002) die Unterlagen mit den Worten überreicht: „See what you can make of these“ (Schau mal, was du damit anstellen kannst).

Tutte erinnerte sich an seinen Trainingskurs und den dort erlernten Kasiski-Test, den der preußische Infanteriemajor Friedrich Wilhelm Kasiski (1805–1881) im Jahr 1863 veröffentlicht hatte, und vermerkte die Zeichen in einem karierten Raster, wobei er Impulse (logisch Eins) mit einem kleinen Kreuz (×) und Ruhephasen (logisch Null) mit einem Punkt (·) eintrug. Wie er gelernt hatte, würde sich die Schlüssellänge durch auffällige übereinanderstehende identische Zeichenfolgen dann „verraten“, sobald er die richtige Seitenlänge des Rasters gewählt hatte. Er wusste, dass Tunny mit zwölfstelligen Spruchschlüsseln (indicator) arbeitete, wobei an elf Stellen einer von 25 Buchstaben auftauchte (niemals J) und an der zwölften einer von nur 23 Buchstaben. Folglich probierte er es mit dem Produkt 25 × 23 aus, also mit einer Kantenlänge von 575.

Sein Raster zeigte nun zwar keine auffälligen Zeichengruppenwiederholungen, die senkrecht übereinanderstanden, aber solche, die leicht schräg versetzt waren. Deshalb kürzte er die Seitenlänge auf 574 und probierte es erneut. Nun waren die Zeichenwiederholungen exakt senkrecht übereinander. Eine schnell durchgeführte Primfaktorzerlegung von 574 ergab die Faktoren 2 und 7 und 41. Er wiederholte seine Untersuchung mit einer Kantenlänge von 41 und got a rectangle of dots and crosses that was replete with repetitions (erhielt ein Rechteck mit Punkten und Kreuzen, das mit Wiederholungen übersät war).[5]

| Deutsche Rad-Nummer | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| B.P.-Bezeichnung | 1 | 2 | 3 | 4 | 5 | 37 | 61 | 1 | 2 | 3 | 4 | 5 |

| Nockenanzahl | 43 | 47 | 51 | 53 | 59 | 37 | 61 | 41 | 31 | 29 | 26 | 23 |

Der junge Bill Tutte hatte auf diese Weise einen ersten wichtigen Erfolg erzielt und den Umfang (Nockenanzahl) eines der Schlüsselräder aufgeklärt. Er nannte es 1. Hierbei handelte es sich um Rad 8 der deutschen Maschine, was er aber nicht wusste. Seine weitere Arbeit führte letztendlich zur Ermittlung der Nockenanzahl aller zwölf Räder und zur vollständigen Bloßstellung der logischen Struktur des Schlüssel-Zusatzes,[6] ohne dass er eine deutsche Schlüsselmaschine zu Gesicht bekam.

Handmethoden

Maschinen

Fazit

Der britische Codebreaker Donald Michie (1923–2007), der an der erfolgreichen Entzifferung des Schlüssel-Zusatzes wesentlich beteiligt war, zog das verblüffende Fazit, dass ausgerechnet die von deutscher Seite als vermeintliche Stärkung der Verschlüsselung eingeführte und durch die beiden Kommandoräder (englisch motor wheels) gesteuerte „unregelmäßige“ Weiterschaltung der Spri-Räder die entscheidende kryptographische Schwäche der Maschine darstellte, die den Briten den Einbruch ermöglichte.

“If the motor wheels had been omitted […] Fish codes would never have been broken.”

„Falls die Kommando-Räder weggelassen worden wären […] wären die „Fish“-Verschlüsselungen [gemeint ist der SZ] niemals gebrochen worden.“[1]

Dieser Auffassung widersprechen allerdings James A. Reeds, Whitfield Diffie und J. V. Field im Vorwort ihrer Edition des General Report on Tunny (GRT) entschieden und führen aus, dass aufgrund der in B.P. ersonnenen Differenzenmethode eine erfolgversprechende kryptanalytische Attacke auf Tunny auch dann möglich gewesen wäre.[7] Allerdings wurde der Bruch der Lorenz-Maschine durch das kontraproduktive „Stottern“ der ψ-Räder unzweifelhaft erleichtert.

Glossar

Im Zusammenhang mit der Arbeitsweise des Schlüssel-Zusatzes auf deutscher Seite sowie seiner Kryptanalyse auf britischer Seite wurde die folgende Fachterminologie verwendet:

- Cam (deutsch: Nocke): Von den Briten verwendetes englisches Wort für die Nocken.[8]

- Crib (deutsch: Eselsbrücke, hier treffender „Wahrscheinliches Wort“): Englischer Begriff für ein Textfragment, dessen Auftreten im Klartext erwartet wird (deutscher Fachbegriff auch: „Klartext-Geheimtext-Kompromiss“).

- Depth (von engl. wörtlich „Tiefe“): Zwei oder mehrere Geheimtexte, die mit demselben Schlüssel verschlüsselt worden sind (deutscher Fachbegriff: „Klartext-Klartext-Kompromiss“).[9]

- Grundschlüssel: Mithilfe geheimer Grundschlüsselblätter ausgetauschte individuelle Einstellung der Nocken der zwölf Schlüsselräder. Vor Sommer 1944 wurden die Nocken der Spri-Räder nur monatlich oder quartalsweise geändert, die der Spa-Räder monatlich und allein die Nocken der beiden Kommandoräder wurden täglich anders eingestellt.[10]

- Kiss (deutsch wörtlich: Kuss): Englischer Ausdruck für zwei unterschiedliche Geheimtexte, denen derselbe Klartext zugrunde liegt (deutscher Fachbegriff: „Geheimtext-Geheimtext-Kompromiss“).[11]

- Kommando-Räder (von den Briten μ37 und μ61 genannt): Die Räder 6 und 7, die für die unregelmäßige Fortschaltung der Räder 1 bis 5 sorgen.

- Mischtext: Maschinell erzeugte pseudozufällige Zeichenfolge, die zur Ver- und Entschlüsselung mit dem Klar- bzw. Geheimtext gemischt wurde.

- Motor wheels (deutsch wörtlich: „Motorräder“): Englische Bezeichnung für die beiden Kommando-Räder.

- Spa-Räder (eigentlich Spalten-Cäsar-Räder; von den Briten χ1 bis χ5 genannt): Die Räder 8 bis 12, die regelmäßig fortgeschaltet werden.

- Spri-Räder (eigentlich Spring-Cäsar-Räder; von den Briten ψ1 bis ψ5 genannt): Die Räder 1 bis 5, die unregelmäßig fortgeschaltet werden.

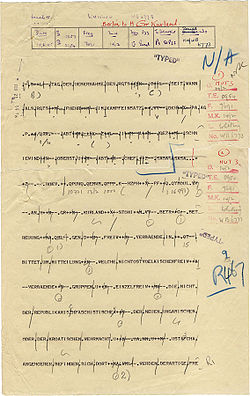

- Spruchschlüssel: Für jeden Spruch zu wechselnde individuelle Anfangsstellung der zwölf Schlüsselräder, die chiffriert übertragen wurde, beispielsweise HQIBPEXEZMUG für 01-13-34-06-51-01-56-21-23-07-15-11 (siehe Bild).

- Spruchtafel: Mechanisches Hilfsmittel zur leichten Ablesung des Spruchschlüssels (siehe Bild).

- Peg (deutsch: Stift): Von den Briten als Alternative zu Cam verwendetes englisches Wort für die Nocken.[8]

Literatur

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, ISBN 3-540-67931-6.

- I. J. Good: Enigma and Fish. In: Francis Harry Hinsley, Alan Stripp: Codebreakers – The inside story of Bletchley Park. Oxford University Press, Reading, Berkshire 1993, S. 161 ff. ISBN 0-19-280132-5.

- Marek Grajek: Nie tylko Enigma – Ryba, która przemówiła, (deutsch „Nicht nur Enigma – Der Fisch, der sprach“), 2013 (polnisch), ISBN 83-01-17373-4

- James A. Reeds, Whitfield Diffie, J. V. Field: Breaking Teleprinter Ciphers at Bletchley Park: An edition of I. J. Good, D. Michie and G. Timms: General Report on Tunny with Emphasis on Statistical Methods (1945). Wiley-IEEE Press, 2015. ISBN 978-0-470-46589-9.

- Bill Tutte: Fish and I. 1998. PDF; 62 kB. Abgerufen am 4. Januar 2017.

Weblinks

- Virtual Lorenz SZ40/42 3D. 3D-Simulation der Lorenz-Maschine (englisch).

- Jack Copeland: Colossus: Breaking the German ‘Tunny’ Code at Bletchley Park. The Rutherford Journal (englisch).

- Lorenz SZ-40/42 im Crypto Museum (englisch).

- General Report on Tunny (GRT) bei AlanTuring.net (englisch).

- Part of the “General Report on Tunny”, the Newmanry History, formatted by Tony Sale. 2001 (PDF; 430 kB; englisch).

Einzelnachweise

- ↑ a b Donald Michie: Colossus and the Breaking of the Wartime „Fish“ Codes. In: Cryptologia. Band 16, Nr. 1, 2002, S. 17–58, doi:10.1080/0161-110291890740 (archive.org [DOC; 220 kB]).

- ↑ Undulator ( vom 25. Januar 2017 im Internet Archive) Kurze Erläuterung (englisch) und Skizze. Abgerufen am 25. Januar 2017.

- ↑ Gordon Welchman: The Hut Six Story – Breaking the Enigma Codes. Allen Lane, London 1982; Cleobury Mortimer M&M, Baldwin Shropshire 2000, S. 11. ISBN 0-947712-34-8.

- ↑ Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, S. 388.

- ↑ Bill Tutte: Fish and I. S. 5, 1998. PDF; 62 kB. Abgerufen am 4. Januar 2017.

- ↑ Bill Tutte: Fish and I. 1998. PDF; 62 kB. Abgerufen am 4. Januar 2017.

- ↑ James A. Reeds, Whitfield Diffie, J. V. Field: Breaking Teleprinter Ciphers at Bletchley Park: An edition of I. J. Good, D. Michie and G. Timms: General Report on Tunny with Emphasis on Statistical Methods (1945). Wiley-IEEE Press, 2015, S. XCII (englisch). ISBN 978-0-470-46589-9.

- ↑ a b James A. Reeds, Whitfield Diffie, J. V. Field: Breaking Teleprinter Ciphers at Bletchley Park: An edition of I. J. Good, D. Michie and G. Timms: General Report on Tunny with Emphasis on Statistical Methods (1945). Wiley-IEEE Press, 2015, S. 410 (englisch). ISBN 978-0-470-46589-9.

- ↑ James A. Reeds, Whitfield Diffie, J. V. Field: Breaking Teleprinter Ciphers at Bletchley Park: An edition of I. J. Good, D. Michie and G. Timms: General Report on Tunny with Emphasis on Statistical Methods (1945). Wiley-IEEE Press, 2015, S. 396 (englisch). ISBN 978-0-470-46589-9.

- ↑ James A. Reeds, Whitfield Diffie, J. V. Field: Breaking Teleprinter Ciphers at Bletchley Park: An edition of I. J. Good, D. Michie and G. Timms: General Report on Tunny with Emphasis on Statistical Methods (1945). Wiley-IEEE Press, 2015, S. 19 (englisch). ISBN 978-0-470-46589-9.

- ↑ David Kahn: Seizing the Enigma – The Race to Break the German U-Boat Codes, 1939–1943. Naval Institute Press, Annapolis, MD, USA, 2012, S. 139. ISBN 978-1-59114-807-4.

Auf dieser Seite verwendete Medien

Lightened version of Image:SZ42-6-wheels.jpg The Lorenz machine was used by the Germans to encrypt high-level teleprinter communications. It contained 12 wheels with a total of 501 pins.

Autor/Urheber: OldfashionFreak, Lizenz: CC BY-SA 4.0

Hörbeispiel für ein Funktelegramm, welches per Morsetastfunk über Kurzwelle übermittelt wurde. Die Übertragungsgeschwindigkeit ist 25 Worte/min [WPM] oder 125 Zeichen/min [BPM]

Autor/Urheber: TedColes, Lizenz: CC BY-SA 4.0

Close-up of the cams on wheels 9 and 10 of the Lorenz SZ42 showing their raised (active) and lowered (inactive) positions. An active cam reversed the value of a bit (0→1 and 1→0).

Autor/Urheber: Matt_Crypto (talk) (Uploads), Lizenz: CC BY-SA 4.0

Logisches Schema der Lorenz-Maschine

Lorenz Ciper Machine.

Autor/Urheber: TedColes, Lizenz: CC BY-SA 4.0

Ablesetafel 40 für das Fernschreib-Spruchschlüsselblatt, auch genannt Spruchtafel.

Autor/Urheber: Daderot, Lizenz: CC0

Exhibit in the National Cryptologic Museum, Fort Meade, Maryland, USA. All items in this museum are unclassified; items created by the United States Government are not subject to copyright restrictions.

Photo of sample of decrypt from Bletchley Park, World War 2

A “Tunny” (Lorenz machine) decryption from Bletchley Park, formed from parts of two messages to the German Army Group Courland (Kurland) on Feb. 14, 1945. The basic German form has been mostly deciphered, but would have been further analyzed by language and military experts to gain maximum information. (Photo courtesy Dr. David Hamer)

(c) Jv, CC BY-SA 3.0

Der Wikipedia-Slogan in Radio Teletype Selbst erstellt (OggDrop v1.7.11; Q4; 44,1kHz; Mono)

Autor/Urheber: TedColes, Lizenz: CC BY-SA 3.0

A length of tape, 12mm (0.5in) wide, produced by an undulator similar to those used during the Second World War for intercepted 'Tunny' wireless telegraphic traffic at Knockholt, for translation into ITA2 characters to be sent to Bletchley Park