Wie arbeiten Hacker?

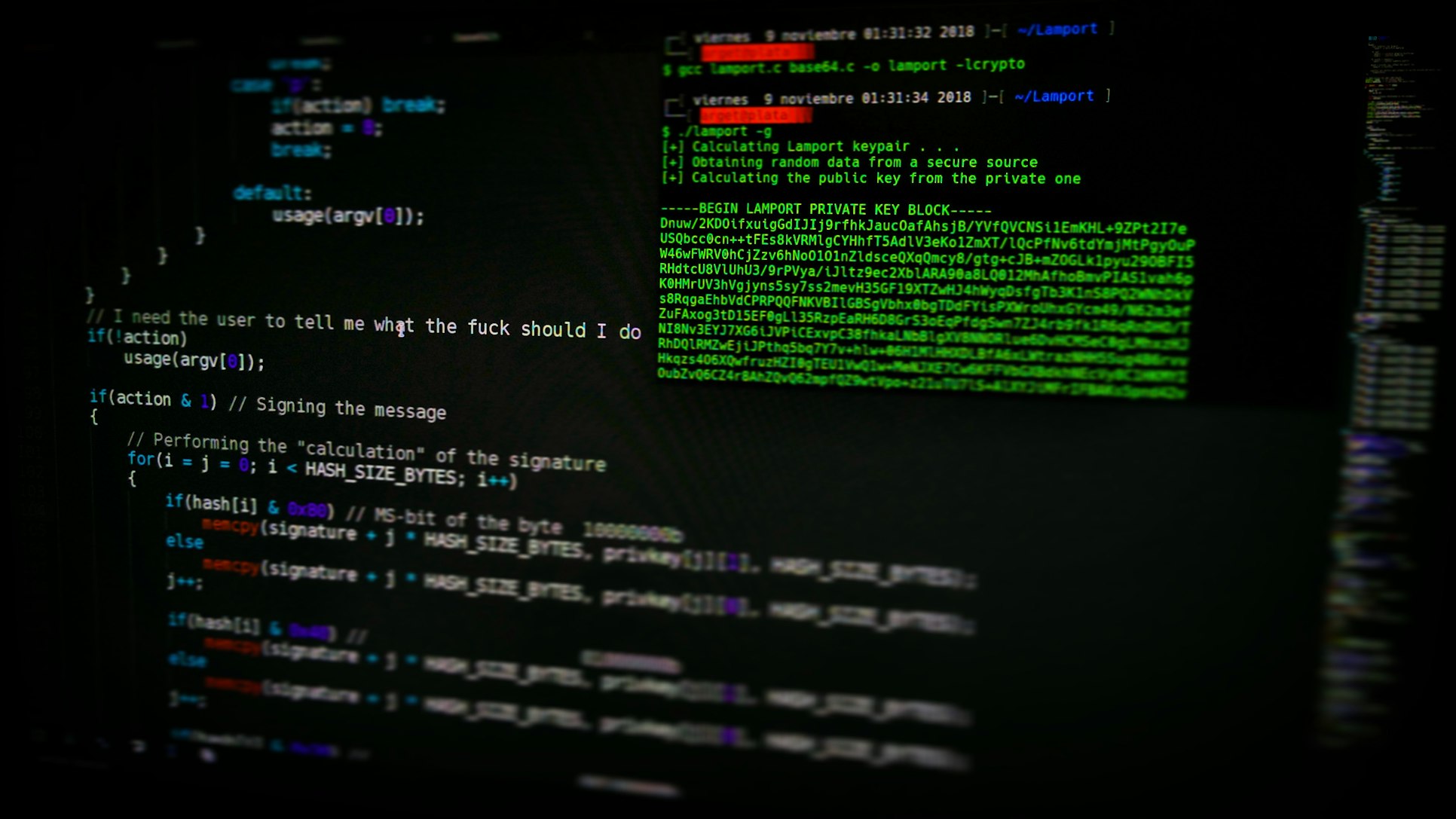

Bildquelle: Arget @ unsplash

Die Welt der Hacker ist für viele Außenstehende ein Mysterium. Sie verstehen nicht, wie sie arbeiten und warum sie sich in verschiedene Computer und deren Systeme hacken. Was ist der Nutzen und warum gibt es überhaupt so viel Hacker? Wir versuchen nachfolgend ein wenig Licht ins Dunkle zu bringen.

Was ist ein Hack?

Das Wort Hacken ist ganz einfach zu übersetzen. Es bedeutet, dass jemand sämtliche Grenzen ausreizen möchte. Es kann auch in Verbindung mit Cleverness gebracht werden. Der amerikanische Programmierer Richard Stallman versuchte mit diesen Umschreibungen die Fertigkeiten eines Hackers zu erläutern. Das fiel ihm alles andere als leicht, denn die Arbeit eines Hackers ist vielfältig.

Wir kennen vor allem Hacker aus Filmen. Dort spielen Schauspieler wahre Genies, die binnen weniger Augenblicke mit einer unglaublichen Geschwindigkeit ein Computersystem, einen Tresor oder ähnliches knacken. Doch die Wirklichkeit sieht oftmals ganz anders aus. Hacker sitzen oft mehrere Tage oder gar Wochen in Schwerstarbeit an ihren PCs. Denn ein Computersystem ist deutlich komplexer als es den Anschein haben mag. Dabei ist das gewählte System nur eines von vielen, das ein Hacker anpeilt.

Wie arbeitet ein Hacker?

Wenn wir in den Medien von Hackern hören, hat das meistens einen bitteren Beigeschmack. Diese dubiosen Computerspezialisten versuchen an Nutzerdaten zu gelangen, manipulieren Daten oder enthüllen sogar geheim gehaltene Akten. Dabei ist ein Hacker nicht immer eine Person, die Schlechtes im Sinn hat.

Das Bundesamt für Sicherheit in der Informationstechnik definiert beispielsweise die Arbeit eines Hackers positiv. Sie beschreibt die Computeraffinen als technikbegeisterte Personen, die von Menschen entwickelte Software und weitere Produkte zerteilen, um genau nachvollziehen zu können, wie die Technik und ihre Bestandteile arbeiten.

Ein Hacker verfügt demnach mit der Zeit über fundiertes, tiefgreifendes Wissen rund um informationstechnische Systeme. Dabei arbeiten Hacker oftmals Stunden über Stunden und Tage bis Woche an einem System, um seinen Aufbau zu verstehen.

Nach welchen Regeln arbeiten Hacker?

Vor allem kriminelle Hacker arbeiten nur nach einer Regel: Lass dich ja nie erwischen! Hacker aus dem IT-Sicherheitsbereich gehen hierbei ganz anders vor. Sie hacken vor allem, um Sicherheitslücken zu ermitteln und neue Wege der Sicherheit zu finden.

Hacker können demzufolge verschiedene Interessen verfolgen. Während sich einige unerlaubt Zugang zu Computern und Systemen verschaffen, um Daten zu stehlen, sind andere damit beschäftigt, diese zu sichern.

Der berühmte US-Journalist Steven Levy, der im Jahr 1984 das Werk „Hackers“ veröffentlichte, steckte folgende Regeln eines professionellen Hackers zusammen:

- Erhalte Zugang zu einem Computer und zu allem, was aufzeigen kann, wie das System funktioniert. Der Zugang sollte dabei stets vollständig und unbegrenzt sein.

- Vertraue keinen Autoritäten, sondern fördere die Dezentralisierung.

- Stufe einen Hacker nach seinen Qualitäten ein und nicht nach äußeren Kriterien wie Aussehen, Alter oder Herkunft.

- Es ist möglich, mit Computer Kunst, Schönheit und andere Dinge zu erschaffen.

- Ein Computer ist in der Lage, dein Leben zu einem Besseren zu verändern.

Wie lassen sich Hacker differenzieren?

In der Tat gibt es White Hats, Black Hats sowie Grey Hats. Hacker ist somit nicht gleich Hacker. Geht es um einen IT-Sicherheitsmitarbeiter, der einen Computer und seine Systeme verbessern möchte, handelt es sich um einen White Hat. Er möchte die Welt verbessern und keine Schäden verursachen.

Anders sieht es hingegen bei Black Hats aus. Hierbei handelt es sich um kriminelle Hacker, die unerlaubt in Netzwerke eindringen, Passwörter rauben und Sicherheitslücken für ihre Zwecke ausfindig machen. Sie sorgen für Schaden, verdienen damit aber ihr Geld. Mithilfe von Trojanern und anderer Schadsoftware oder Malware erbeuten sie nicht nur wertvolle Dateien, sondern oft auch Konto- oder Kreditkartendaten.

Grey Hats bewegen sich hingegen in einer Grauzone. Sie arbeiten zwar auch oftmals auf illegalem Wege und nehmen keine Rücksicht auf das Gesetz, doch ihnen geht es oft nicht um Geld. Ihr Ziel ist der Ruhm, den sie von anderen Hackern der Szene für ihren Einsatz erhalten.

Wie gelingt es Hackern, an fremde Daten zu gelangen?

Ein professioneller Hacker weiß genau, wie Computersysteme und Menschen funktionieren. Er kann dabei auf seine Art und Weise beide Komponenten führen, um an sein Ziel zu gelangen. Dafür muss er nicht zwingend ein Genie sein. Er bedient sich häufig sogar sehr alten Tricks, die schon vor Ewigkeiten von diversen Internetbetrügern verwendet wurden.

Der Hacker umgeht dabei alle Regeln der Höflichkeit und verschafft sich mit gezielten Schachzügen Zugang zu Log-In-Daten. Das kann zum Beispiel über infizierte E-Mails passieren. Klicken E-Mail Empfänger auf die Anhänge und öffnen diese, ist oft das Übel schon gesehen. Diese sogenannten Phishing Mails zielen darauf ab, wertvolle Zugangsdaten für Onlinebanking oder andere Systeme wie PayPal zu erhalten. Dazu fälschen Hacker nicht nur E-Mails, sondern klauen Daten von Webseiten.

Eine weitere Möglichkeit, schadhafte Software oder Malware zu verteilen, passiert über Drive-by-Downloads. Hierbei laden Betroffene unbeabsichtigt spezielle Software herunter. Dabei haben Hacker vorab eine Webseite oder Werbung im Internet gezielt manipuliert. Der Anwender klickt demnach unwissentlich und ohne Vorwarnung auf einen schadhaften Bereich und hat sich „infiziert“.

Was ist ein Cyberwar?

Viele Menschen sprechen in diesen Tagen von regelrechten Cyberattacken und Cyberstrategien. Da können Außenstehende schnell den Eindruck von einem Cyberkrieg gewinnen. Dabei bedienen sich laut Medien begabte Hacker an hochtechnologisierter Informationstechnik. Dank dieser Prämisse handelt es sich scheinbar um eine gewisse Form von moderner Kriegsführung.

Einige verstehen unter einem Cyberwar einen strategischen Angriff auf einen Computer oder ein Netzwerk, welche jedoch einem Staat gehört. Dabei ist der Schaden direkt auf das Staatsoberhaupt gerichtet. Es ist allerdings schwierig, die unterschiedlichen Aktivitäten mit einer Kriegsführung gleichzusetzen. Fakt ist, dass nicht jeder Hacker Gutes im Schilde führt und scheinbar alles in Kauf nimmt, um sein Ziel zu erreichen.

Wie kann man sich vor Hackern effektiv schützen?

Ebenso wie sich Hacker weiterentwickeln, fertigen auch Firmen wie die EnBITCon GmbH solide Systeme und Sicherheitsvorkehrungen an, um Computer und ihre Anwender zu schützen. Wichtig ist, für die Arbeit am Computer und im Internet sehr starke und lange Passwörter zu verwenden. Auch der Einsatz der Zwei-Faktor-Authentifizierung wird von Experten empfohlen, um zusätzlichen Schutz im Internet in Anspruch zu nehmen.

Öffne zudem nicht jeden E-Mail-Anhang, sondern sei lieber vorsichtig. Hier können Hacker Ransomware eingeschleust haben, die auf den ersten Blick wie Word-Dokumente aussehen. Nutze regelmäßig Back-ups, um Dateien, Fotos oder Dokumente zu sichern und installiere in Intervallen die neuesten Computer-Updates. Das gilt übrigens nicht nur für Betriebssysteme von Computern, sondern auch für das System des Smartphones. Die meisten Updates verfügen über neueste Kenntnisse und schließen Sicherheitslücken.

Das gelingt auch mit der neuesten Version von Virenschutzprogrammen, die das Computersystem vor bekannten Trojanern und Viren bewahren. Last but not least: Gebe nicht überall wertvolle Daten preis. Gerade Fake-Webseiten versuchen auf sensible Daten wie Kontonummern und PIN-Nummern zurückzugreifen. Vertraue daher nicht jeder Webseite – denn vermutlich ist sie nur ein Fake. Klicke nicht auf Links zu Bankseiten, sondern gib die URL von Hand ein. So gelingt es, Fallen geschickt zu umgehen.

Logge dich auch nicht auf fremden PCs ein. Man weiß schließlich in Internet Cafés oder an anderen Orten niemals, wer als nächstes den Computer benutzt und vielleicht Passwörter oder andere Daten abgreifen kann. Wer an fremden Computern seine Daten abspeichert, macht vor allem eines: Dem Hacker seine Arbeit leicht.

Weblinks

- Richard Stallmann, "On Hacking": https://stallman.org/articles/on-hacking.html